En 2026, un fait majeur ressort du IBM i Marketplace Survey : la pénurie de compétences IBM i devient la préoccupation n°1, devant la cybersécurité, pour la première fois en presque dix ans.

Les départs à la retraite s’accélèrent, les équipes se réduisent, les projets se complexifient… et le renouvellement est insuffisant. Pourtant, tout n’est pas sombre : l’écosystème évolue, de nouvelles approches émergent, et certains pays — comme la France — disposent d’atouts uniques pour former rapidement.

Un départ massif des experts… et un vivier insuffisant pour les remplacer

La démographie joue contre les organisations : une large majorité des spécialistes IBM i ont plus de 50 ans, beaucoup étant déjà partis ou proches de la retraite. Pendant ce temps, le monde académique continue d’ignorer RPG et IBM i.

Résultat :

- une perte d’expertise métier cumulée,

- des applications critiques peu documentées,

- et un risque croissant de dépendance à un ou deux profils clés.

Cette situation explique pourquoi 69 % des entreprises déclarent la compétence IBM i comme souci majeur.

La France dispose pourtant d’un avantage rare pour former rapidement

Sans trop appuyer le trait, il faut reconnaître un point souvent méconnu : la France bénéficie d’un écosystème particulièrement performant pour former rapidement de nouveaux talents. Nous profitons en effet d’un ensemble de dispositifs privés et publics qui, fait notable, savent travailler en synergie.

Les POEI, organisées depuis plus de dix ans sous de multiples formats, en sont une illustration concrète : elles permettent de financer une formation ciblée avant embauche pour répondre à un besoin métier précis. S’y ajoutent un foisonnement d’initiatives autour de l’alternance, ainsi qu’une offre de formation professionnelle soutenue par les OPCO, qui facilite la montée en compétences sur des technologies spécifiques.

Cet ensemble de mécanismes donne aux entreprises la possibilité de former un candidat avant embauche afin de combler un écart de compétences — une approche parfaitement alignée avec les réalités IBM i, où l’on privilégie depuis longtemps la montée en compétences plutôt que la quête du “profil idéal introuvable”.

On observe toutefois une absence notable de formations institutionnelles (lycées professionnels, BUT, universités, écoles d’informatique) portant sur IBM i ou RPG. Cela limite naturellement la visibilité du domaine auprès des jeunes.

Cela ne règle pas tout, mais c’est un avantage concret pour les organisations françaises qui souhaitent attirer et intégrer de nouveaux talents dans l’écosystème IBM i.

Quand l’IA ralentit l’entrée des jeunes dans l’IT… y compris sur IBM i

Un autre phénomène joue en arrière‑plan en 2026 : l’IA fait baisser les embauches juniors dans l’ensemble du secteur IT.

Selon Korn Ferry, 37 % des entreprises prévoient de remplacer des postes d’entrée de carrière par l’IA. Gartner observe la même tendance : les entreprises recourent davantage à l’IA pour les tâches “low value”, ce qui réduit mécaniquement les opportunités d’entrée des jeunes diplômés.

Sans dramatiser, cela signifie que :

- le renouvellement naturel des compétences pourrait ralentir,

- les experts actuels deviennent encore plus stratégiques,

- et il sera mécaniquement plus difficile de les remplacer lorsqu’ils partiront.

Pour IBM i, déjà confronté à un déficit de nouveaux talents, cet effet secondaire de l’IA mérite d’être surveillé.

Mais où sont les “centaines” ou “milliers” de postes IBM i dont on parle ?

La question revient souvent, et elle est légitime : si les besoins sont si énormes, pourquoi ne voit‑on pas une avalanche d’offres d’emploi IBM i ?

Quelques éléments de réponse — sans exagération :

1. Un besoin réel mais très fragmenté

Les organisations IBM i fonctionnent souvent avec de petites équipes (3–5 personnes), un modèle stable depuis des années selon la Marketplace Survey.

Elles recrutent surtout au fil des départs, pas par vagues massives.

2. Un marché qui “tient” avec ce qu’il a

Les entreprises retardent les modernisations, réorganisent en interne, externalisent ponctuellement ou repoussent le recrutement.

Le marché de l’emploi IBM i montre d’ailleurs une embauche lente, malgré la hausse des salaires, comme observé dans les analyses emploi de 2024–2025.

3. Une demande qui change de nature

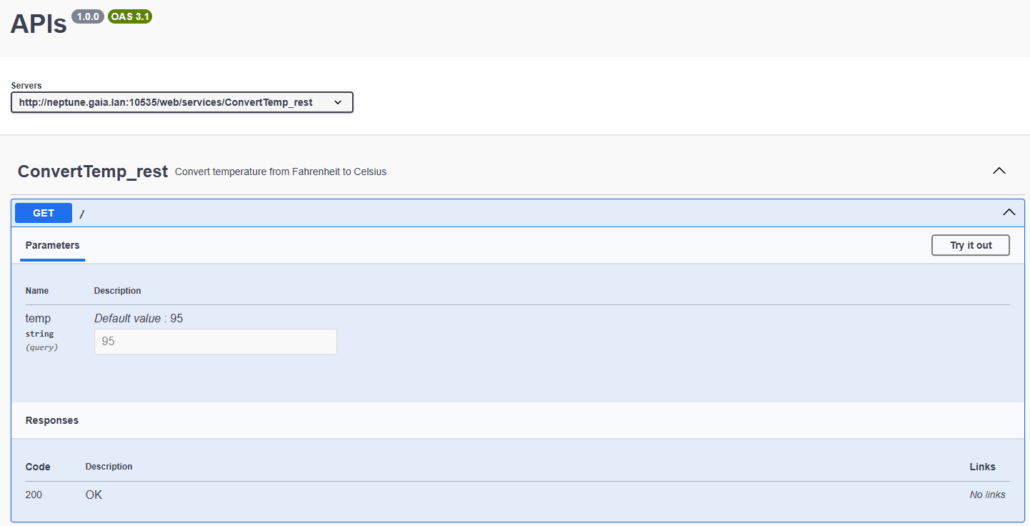

Les entreprises ne cherchent plus seulement des “développeurs RPG”, mais des profils capables de :

- faire du Git,

- moderniser le code,

- exposer des API,

- intégrer des outils open source ou cloud.

La demande existe, mais elle est hybride, moins visible, et souvent absorbée par de la prestation.

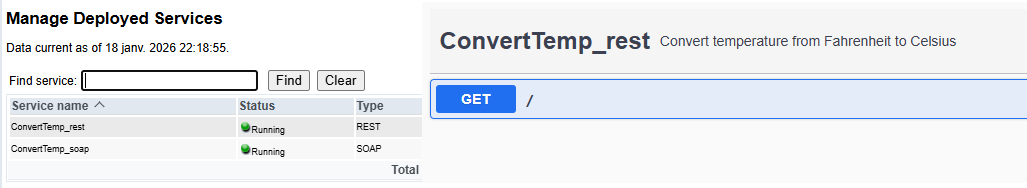

4. Une partie du besoin est transférée vers des MSP ou vers le cloud

Le survey 2026 montre une montée du cloud et des providers de services, utilisés pour déporter une partie des responsabilités (maintenance, HA/DR, sécurité).

Cela réduit mécaniquement le volume d’offres en direct.

Conclusion : un vrai défi… mais aussi une fenêtre d’opportunité

L’écosystème IBM i fait face à une équation complexe :

- Une pénurie de compétences reconnue et mesurée (69 % des organisations).

- Une dynamique mondiale où l’IA réduit les postes juniors, freinant l’arrivée des nouveaux talents.

- Une demande réelle mais diffuse, structurée par du remplacement plutôt que du recrutement massif.

Pour autant, les solutions existent :

- programmes de formation internes,

- mentorat et documentation,

- modernisation technique,

- et, en France, un atout concret avec la POEI qui permet d’intégrer et de former des jeunes profils rapidement.

La plateforme IBM i reste robuste, moderne et stratégique. Désormais, l’enjeu est clair : organiser le renouvellement des compétences plutôt que l’attendre.

Nous avons bien d’autres thèmes à prendre en compte, comme une communauté active et engagée, mais nous en reparlerons !