Il est difficile de déboguer un watcher parce qu’on ne maitrise pas son lancement.

Voici une méthode en utilisant RDI, qui va vous permet de le faire :

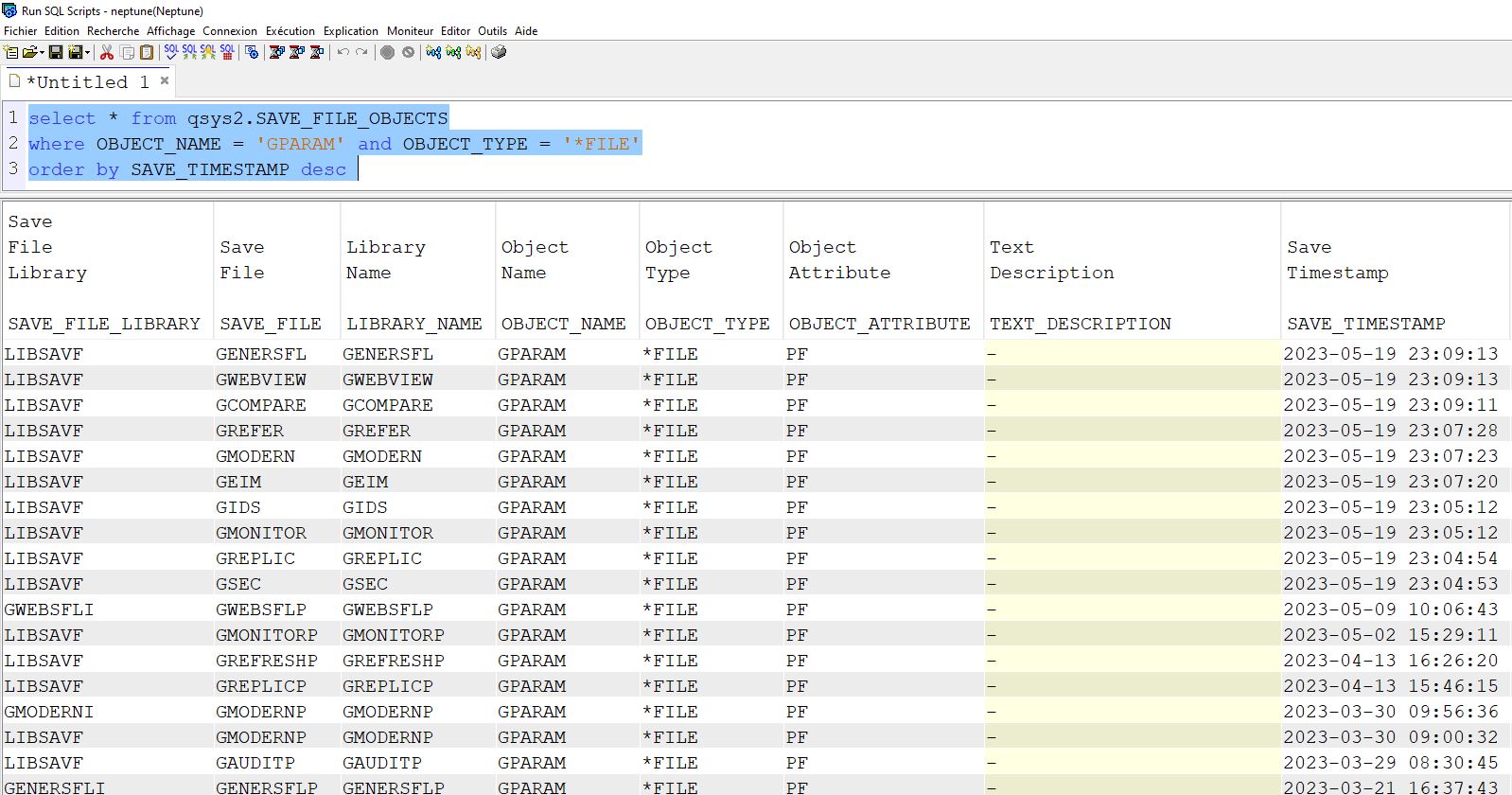

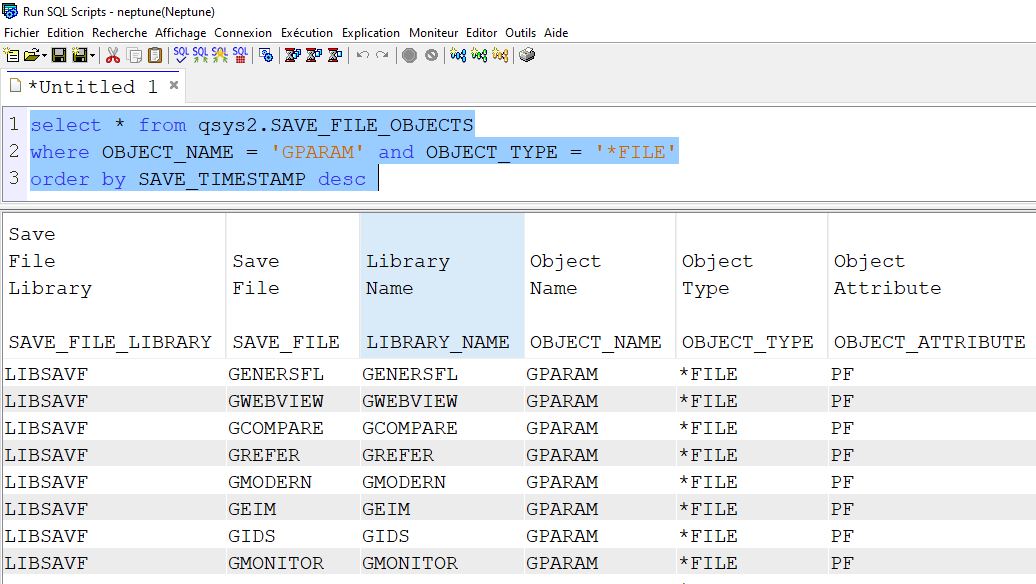

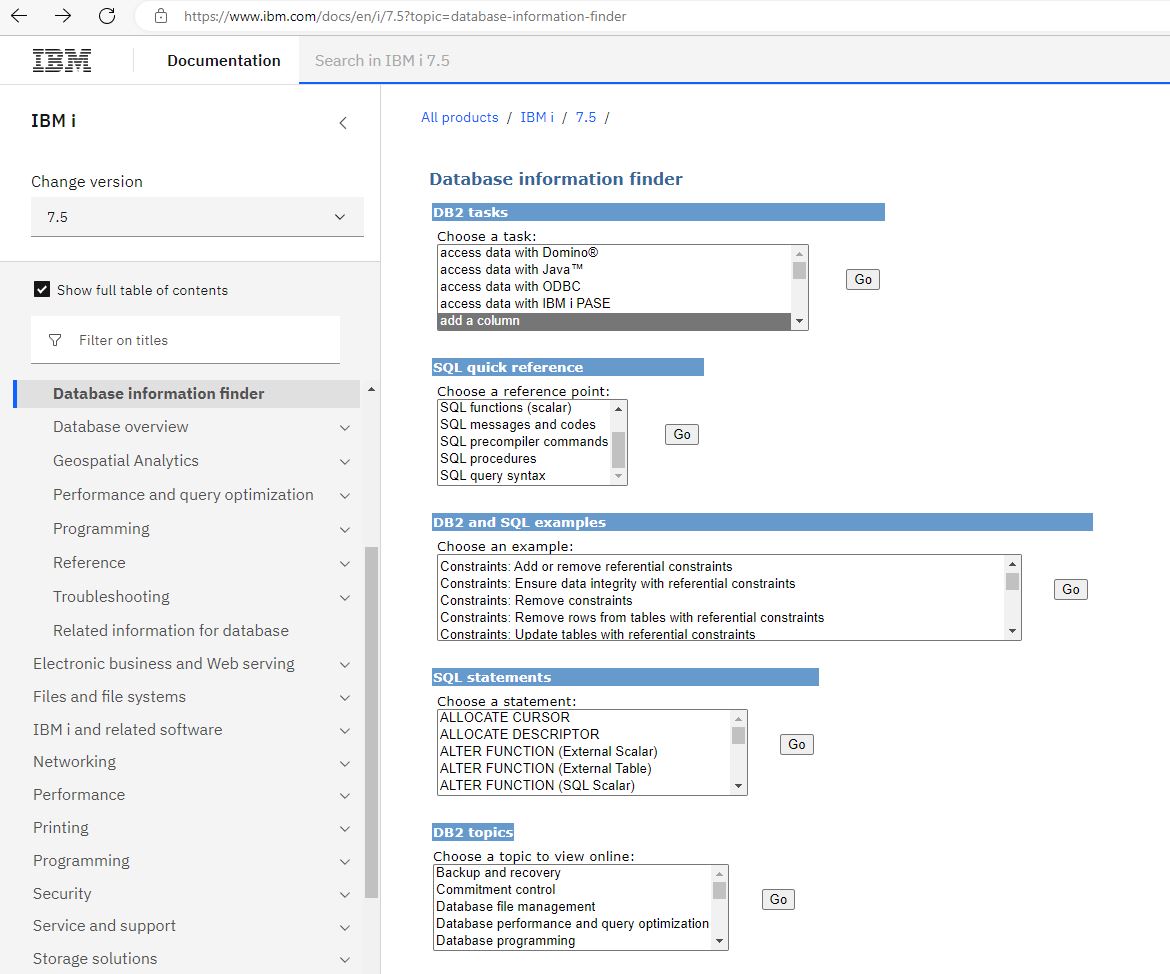

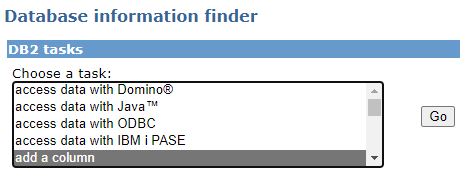

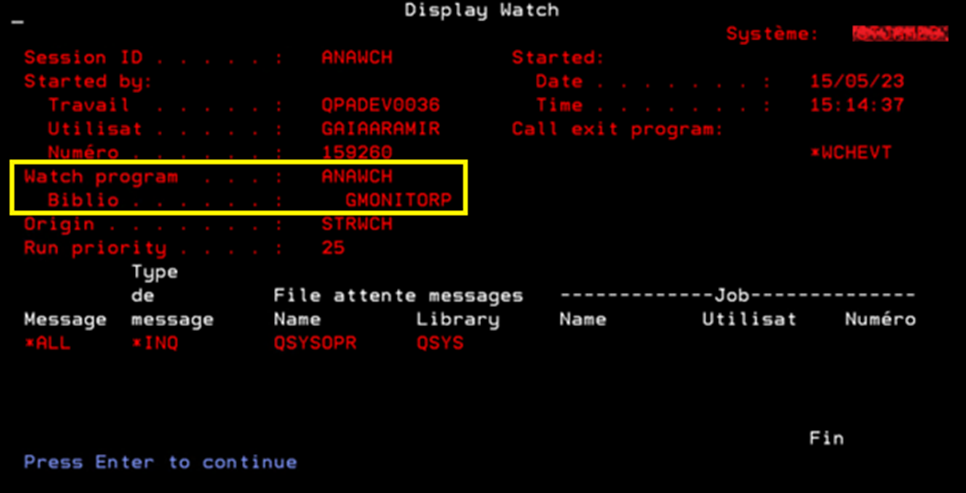

- Trouver le nom du programme à analyser :

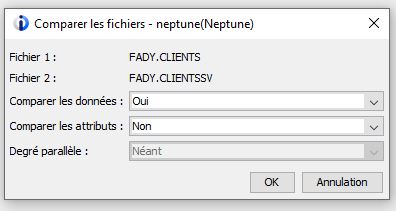

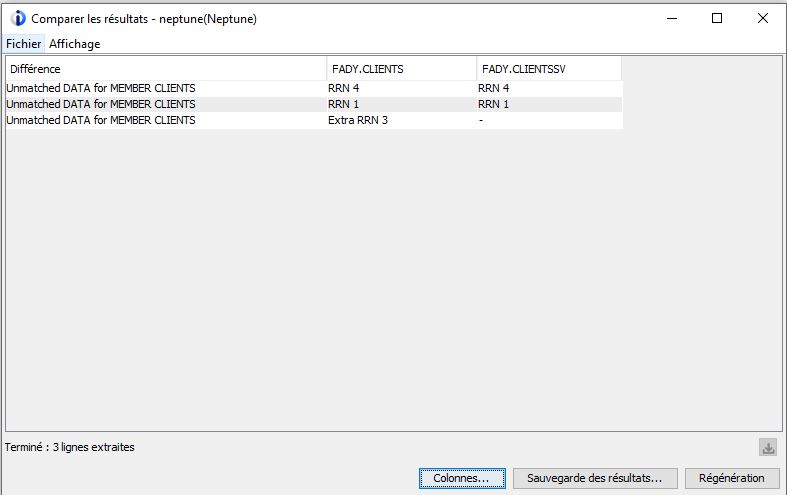

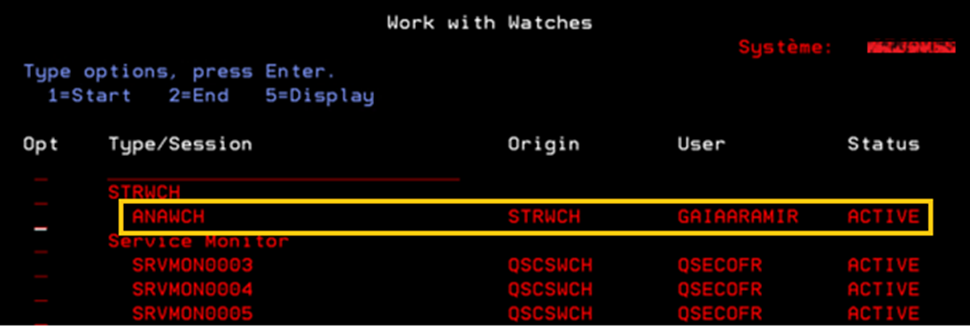

WRKWCH WCH(*ALL) :

- 5 pour le détail

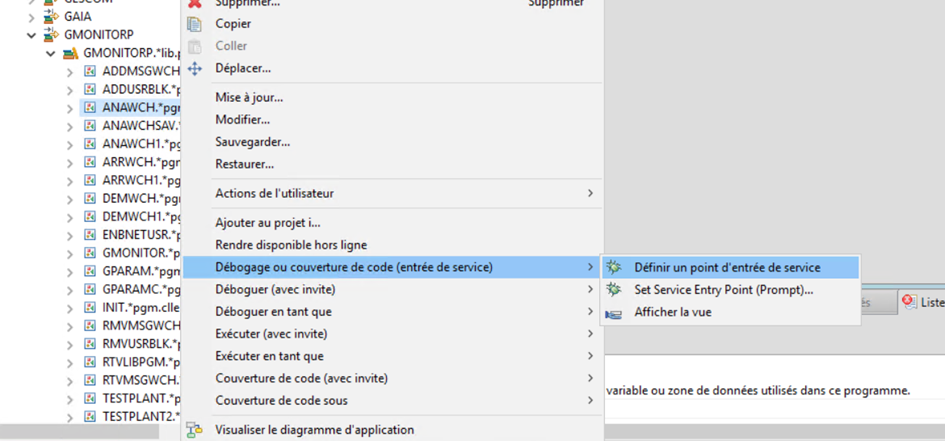

- Dans RDI, clic droit sur le programme à déboguer => débogage ou couverture de code (entrée de service) => définir un point d’entrée de service

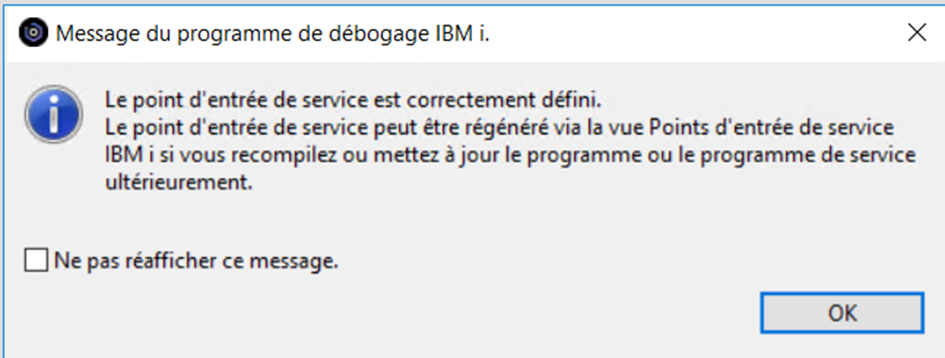

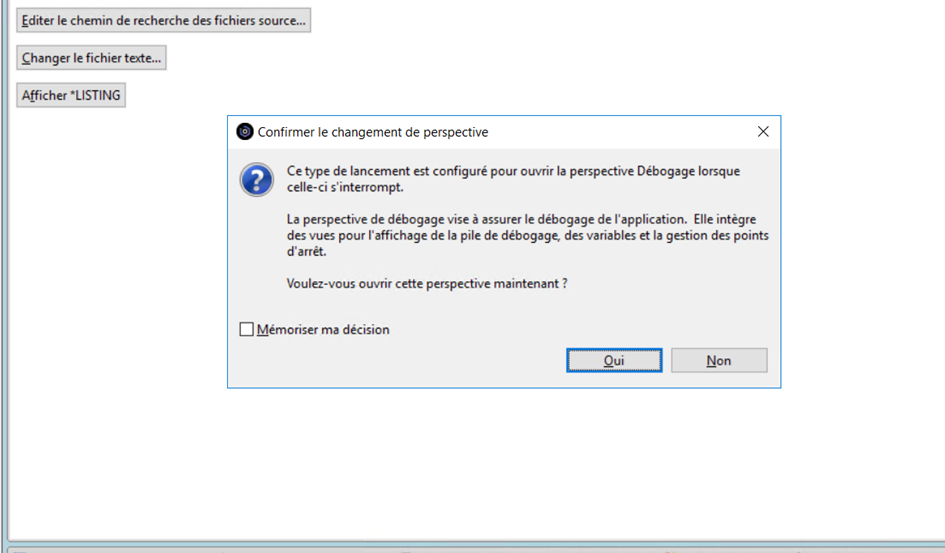

Le message d’affiche :

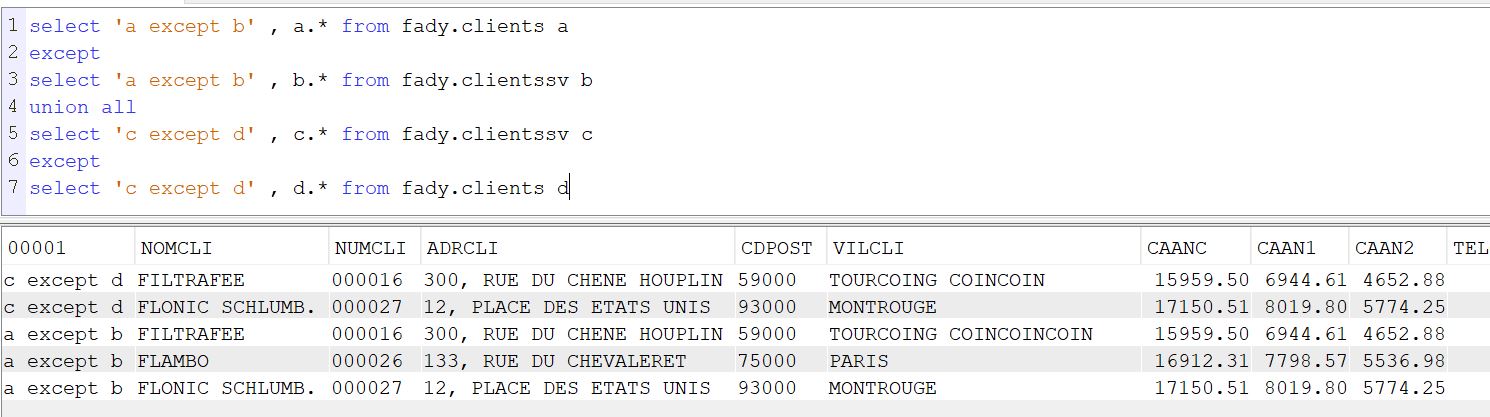

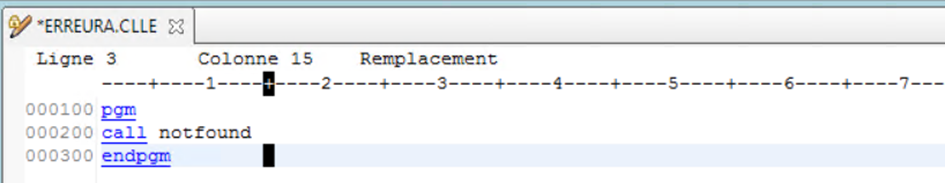

Pour tester, on peut simuler un traitement qui va planter. Dans notre cas, on fait un call d’un programme qui n’existe pas, et donc ça va faire un plantage dans QSYSOPR.

SBMJOB CMD(CALL PGM(GAIA/ERREURA))

JOB(ERREURA)

JOBQ(QSYSNOMAX)

Une fois le programme a été lancé, sur RDI s’affichera le message suivant :

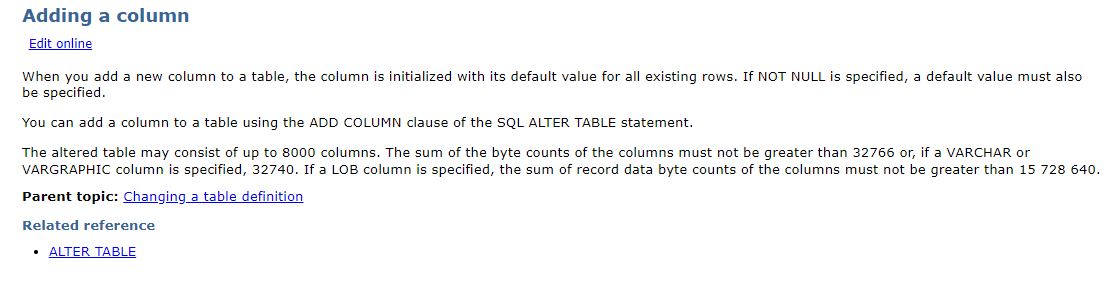

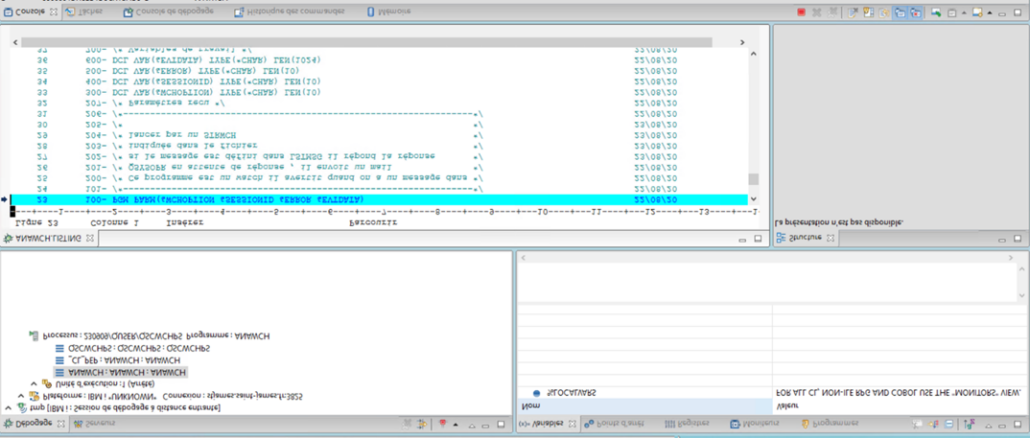

Cliquer sur « Afficher *LISTING »

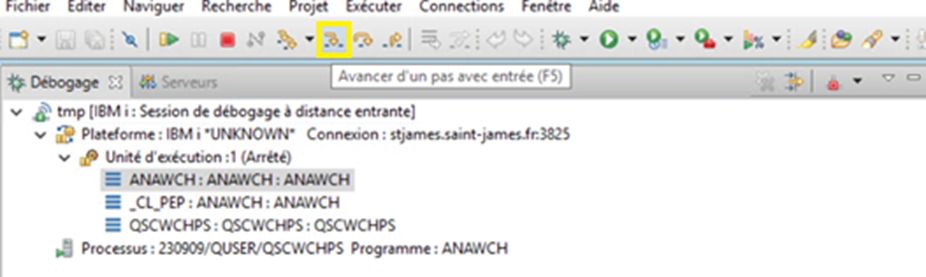

Pour avancer d’un pas on peut utiliser la touche F5 ou en cliquant sur la flèche :

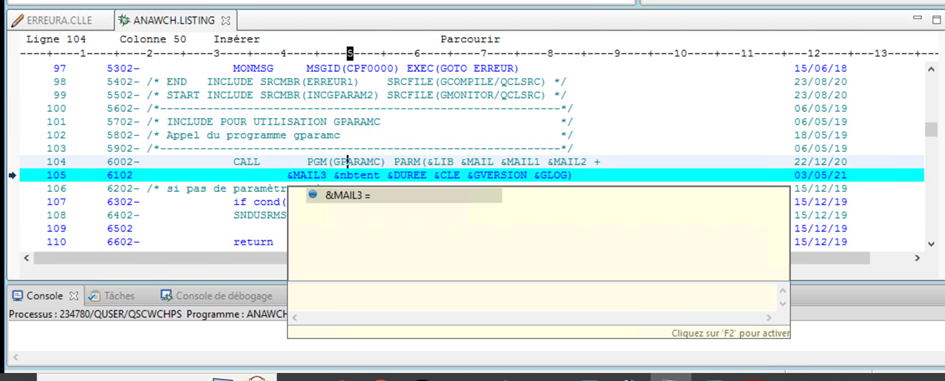

Pour afficher les valeurs des variables il suffit de passer la souris sur le nom de la variable :

Conclusion : c’est une solution simple pour déboguer un watcher ou un programme dont vous ne maitrisez pas le lancement.

Le programme doit être compilé avec le source.

Vous devrez avoir le droit pour faire ce type d’opération. Soit au niveau de profil, soit par les fonctions usages.