Quand on discute avec les clients on se rend compte qu’il y a une grande confusion entre haute disponibilité est PRA, PCA etc …

Prenons la définition de WIKIPEDIA .

Un plan de reprise d’activité (PRA) est un ensemble de procédures (techniques, organisationnelles, sécurité) qui permet à une entreprise de prévoir par anticipation, les mécanismes pour reconstruire et remettre en route un système d’information en cas de sinistre important ou d’incident critique.

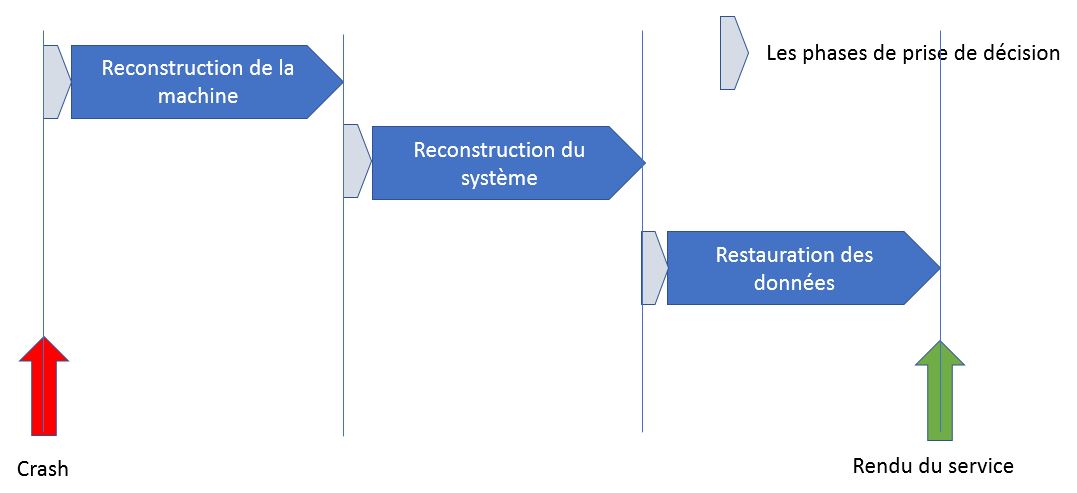

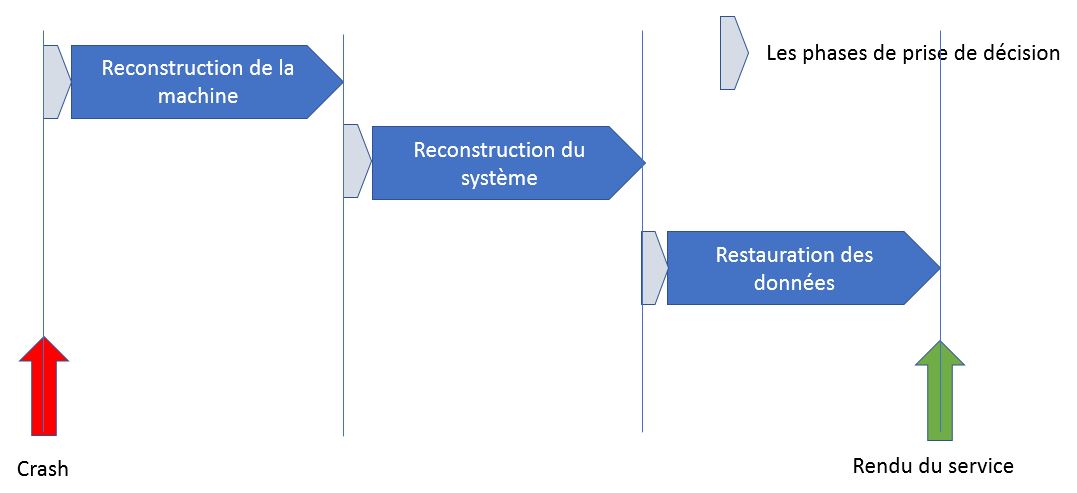

En gros pour moi c’est le temps dont on a besoin suite à gros un crash pour rendre un service acceptable à la production.

Comment faire le point dans votre entreprise ?

il y a une technique assez simple c’est de se dire voila, on est planté maintenant qu’est ce qui ce passe ?

1) Il va vous falloir Reconstruire une machine.

il va falloir vous pencher sur les contrats de maintenance de votre partenaire matériel . Ne pas hésiter à ce faire confirmer les choses.

La vrai durée qui doit vous intéresser c’est combien de temps pour avoir une machine opérationnelle.

une prise en compte de l’incident au 1/4 heure s’il ne se passe rien derrière ne sert à rien !

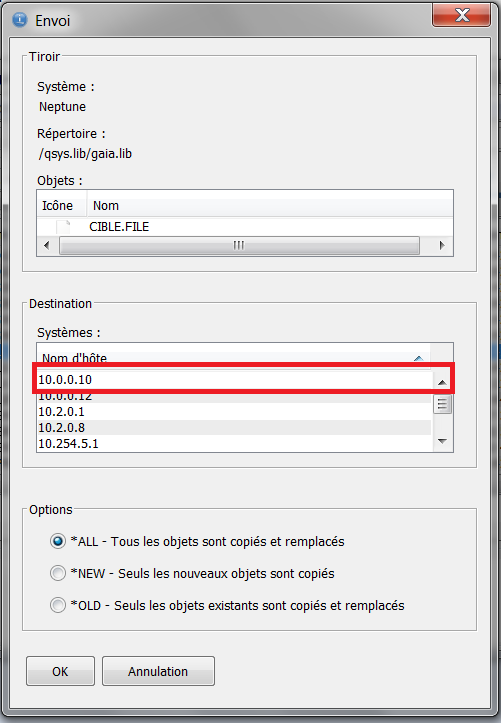

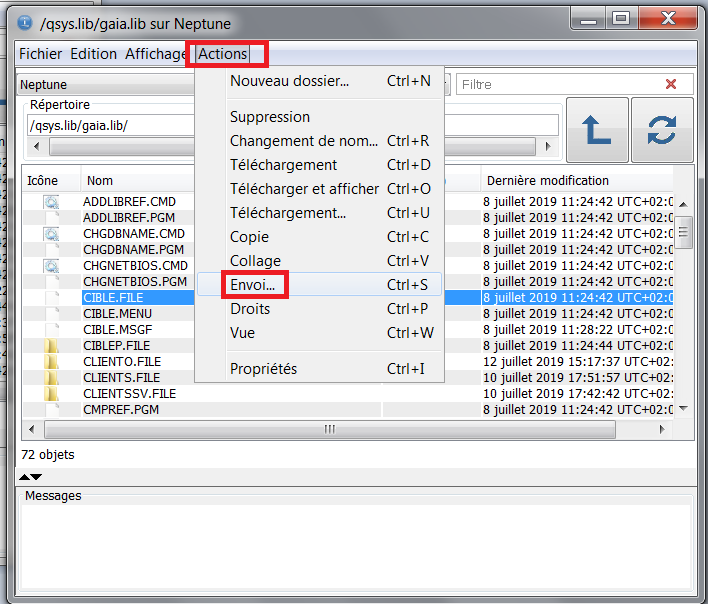

2) Reconstruire le contexte opérationnel

On limitera ici à la restauration complète de la machine.

Ça veut dire ou sont la ou les bandes :

A) du système (on parle de savsys)

pour restaurer l’os, les configurations, les utilisateurs.

première remarque, tout ce qui a évolué sur votre système dans le lapse de temps est perdu (nouveau profils , changement de mot de passe)

la bonne fréquence , si on le peut sauvegarde complète tous les soirs, ça simplifie les opérations de reprise

sinon 1 fois par semaine est un bon compromis, une fois par mois est un minimum.

mais attention sachez précisément ou est cette bande, quand vous la chercherez le compteur tournera.

B) des données

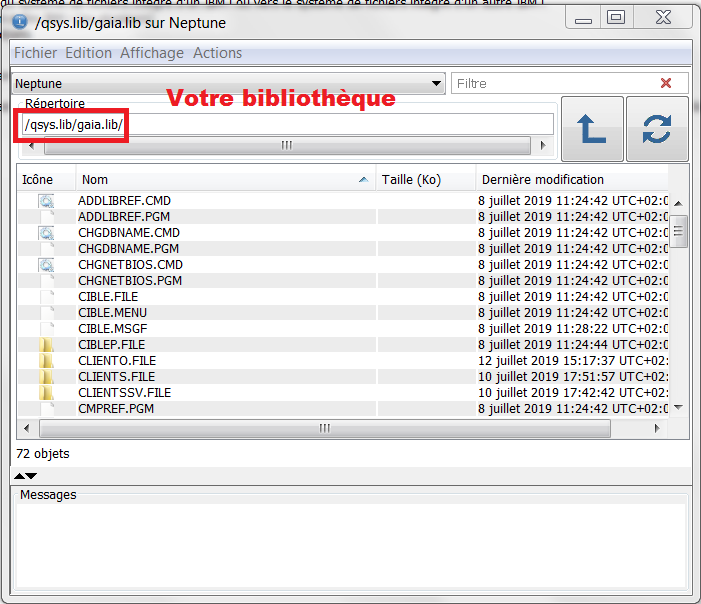

Les bibliothèques

Les dossiers partagés (à remplacer au plus vite)

Le reste de l’ifs

Pour avoir une idée de vos temps de restauration compter vos temps de sauvegarde que vous multipliez par environ 1,5.

1 client sur trois ne saurait pas remonter sont système sans perte d’informations, 9 clients sur 10 sauvegardent bien leurs bibliothèques de données mais néglige le reste.

Une fois votre système n’oubliez pas de ré-appliquer les droit privés !

3) Conclusion

Vous devez pouvoir répondre à votre directeur combien de temps prendrait un crash du système

reconstruction de la machine xx heures

reconstruction du système xx heures

refresh des dernières données xx heures

exemple :

36 heures

1 heures

3 heures

Ne négligez pas les temps de prise de décision, que vous ne rattraperez jamais.

Vous pouvez mettre en place des choses simples , pour pouvoir travailler à minima en cas de problèmes.

Par exemple , j’avais un client qui descendait tous les soirs les commandes à préparer le lendemain dans csv sur un PC de L’entrepôt

Vous devez également vérifier que vos sauvegardes sont lisibles …

Vous ne pourrez pas dire je ne savais pas !