Dans un précédent poste, nous avons expliqué comment changer les options le menu ATTN , https://www.gaia.fr/menu-attn/

Nous allons voir maintenant comment faire, si vous voulez interdire le menu ATTN ou restreindre l’usage du menu sys request

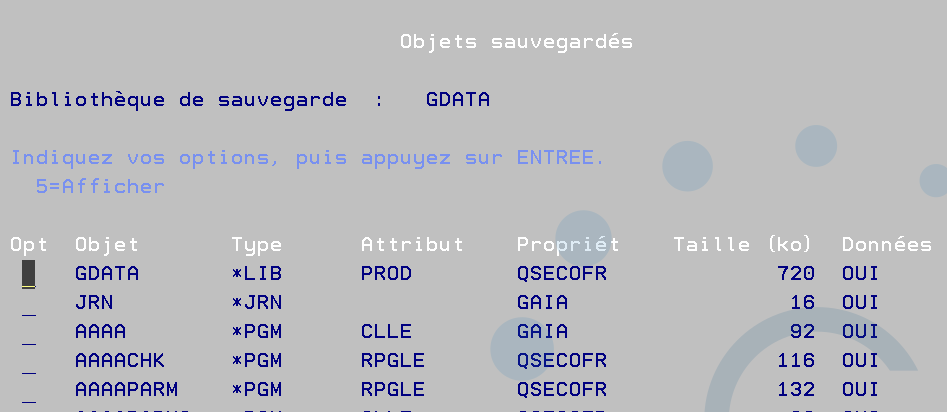

il faut savoir que c’est un panel de groupe QSYS/QGMNSYSR qui est lancé

La méthode radicale c’est d’interdire ce menu

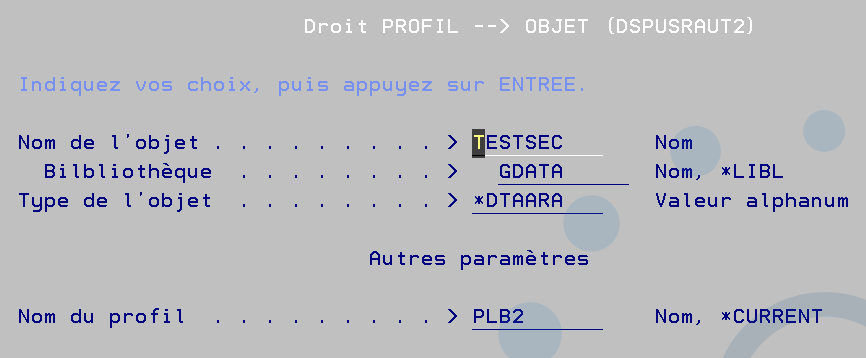

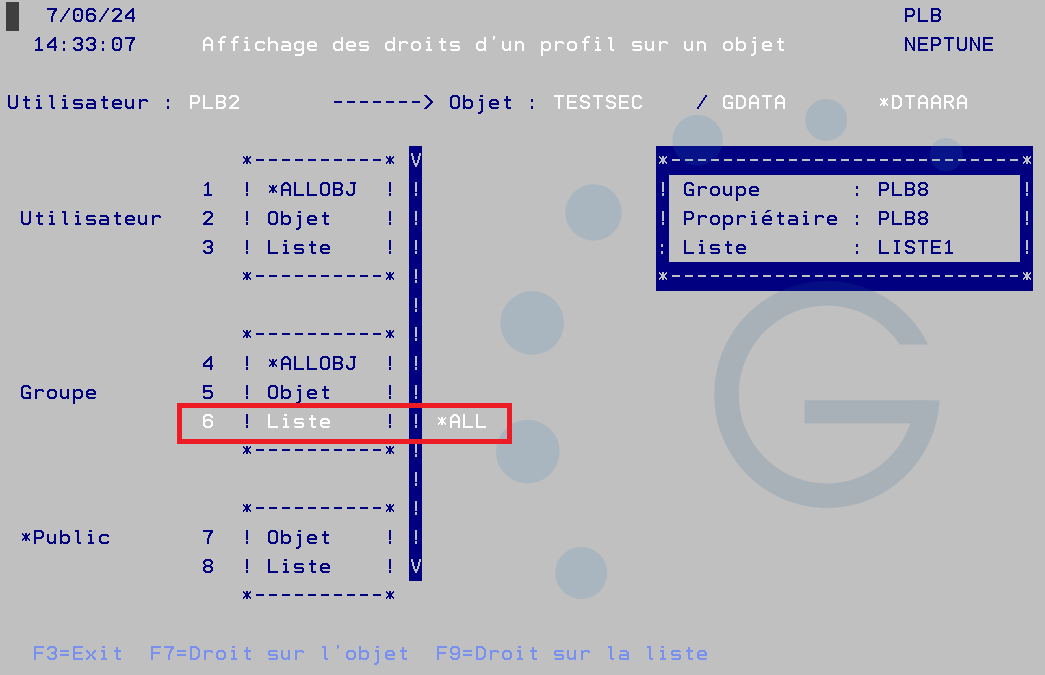

==>GRTOBJAUT OBJ(QSYS/QGMNSYSR) OBJTYPE(PNLGRP) USER(PUBLIC) AUT(*EXCLUDE)

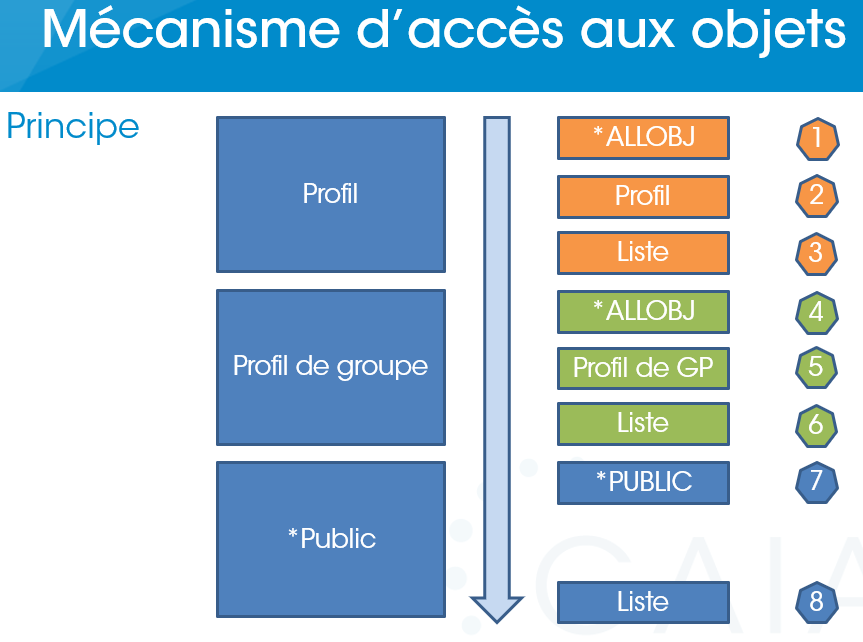

A ce moment la seul, les utilisateurs *ALLOBJ auront accès à ce menu.

Si vous voulez ajouter des utilisateurs , vous pouvez par exemple ajouter une liste d’autorisations sur le panel de groupe.

il vous suffira alors d’ajouter les utilisateurs dans la liste pour qu’il accède à ce menu, vous pouvez utiliser un groupe

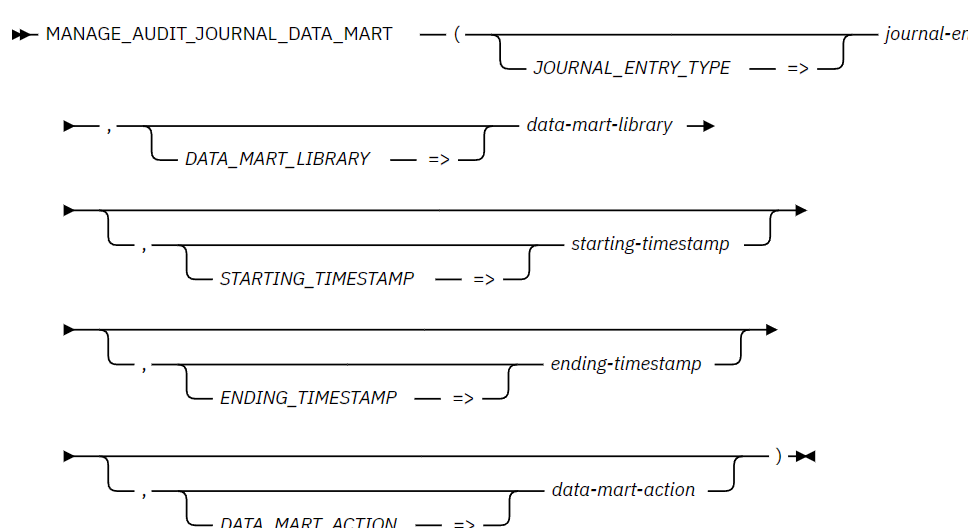

Vous avez une deuxième solution à base de programme d’exit

C’est le point d’exit QIBM_QWT_SYSREQPGMS, vous pourrez ajouter votre programme par ==>WRKREGINF

Ce programme reçoit 2 paramètres et renvoi la valeur 0 dans une paramètre intégrer pour interdire l’accès au menu

Voici

Voici 2 squelettes

1 en CLLE

pgm (&sysreqdsp &sysusrdta)

dcl &sysreqdsp *int

dcl &sysusrdta char(128)

dcl &user

rtvjoba user(&user)

/* Votre algo de contrôle */

if ...

/* si ko */

do

chgvar &sysreqdsp 0

enddo

else do

/* si ok */

chgvar &sysreqdsp 1

enddo

ENDPGM2 en RPGLE

Dcl-Pi *N;

p_reqdsp int ;

p_usrdta char(128);

End-Pi;

// votre algo

if ... ;

SysReqDsp = 0; // KO

else ;

SysReqDsp = 1; // OK

endif ;

*Inlr = *On; Dans les 2 programmes vous devrez implémenter votre algorithme de contrôle.

Conclusion :

A vous de choisir la méthode qui vous convient , la deuxième peut vous permettre d’avoir plus de finesse par exemple un rôle dans un ERP , mais vous devrez développer du code

La première est souvent suffisante dans beaucoup de cas, attention au changement de version ce paramétrage sera perdu pas de développement gestion par ==>EDTAUTL

Il est déconseillé d’utiliser les 2 en même temps

Voila simple et efficace , à vous de jouer